Stado lepsze niż jednostka

8 sierpnia 2008, 12:19Studenci z University of Southampton dowodzą, że do licznych zadań lepiej zaprzęgnąć całą grupę tanich robotów, z których każdy będzie wykonywał inną pracę. Stworzenie takich maszyn jest znacznie mniej kosztowne i skomplikowane, niż urządzeń wielofunkcyjnych.

Oracle przejmuje Suna, wygrywa Microsoft?

21 kwietnia 2009, 10:29Przejęcie firmy Sun przez Oracle'a to niezwykle ważne wydarzenie w przemyśle IT. Nic dziwnego więc, że specjaliści zastanawiają się, jaki będzie miało ono wpływ na ten sektor gospodarki.

Kurzweil przepowiada nieśmiertelność

23 września 2009, 10:56Ray Kurzweil, znany amerykański wynalazca i futurolog uważa, że dzięki rozwojowi nanotechnologii i lepszemu rozumieniu działania organizmu, ludzie już za 20 lat mogą stać się... nieśmiertelni.

Lokalne trzęsienie ziemi w Microsofcie

26 maja 2010, 10:01Microsoft niemal co roku dokonuje jakiegoś rodzaju reorganizacji, jednak wczorajsze przetasowania w Entertainment & Devices Divison można określić mianem lokalnego trzęsienia ziemi. Gra idzie bowiem o wysoką stawkę.

Nowy Jork w chmurze

21 października 2010, 09:58Microsoft podpisał z miastem Nowy Jork umowę o przeniesieniu części miejskiej infrastruktury informatycznej do chmury obliczeniowej Azure. Na jej podstawie w ciągu pięciu lat z chmury będzie korzystało 30 000 osób zatrudnianych przez miasto.

Kolejne dziury w systemach SCADA

16 września 2011, 16:34Znany włoski specjalista ds. bezpieczeństwa, Luigi Auriemma, znalazł 14 nowych dziur w systemach SCADA. Podatne na ataki są produkty Beckhoffa, MeasureSoftu, Rockwella, Carela, Progei, AzeoTecha oraz Cogenta.

Trojan atakuje 64-bitowy Windows

15 marca 2012, 12:16Symantec informuje, że cyberprzestępcy coraz bardziej interesują się 64-bitowymi systemami operacyjnymi. Firma ostrzega przed trojanem backdoor.Conpee, który potrafi zainfekować w pełni załatany system Windows 7. Nowy szkodliwy kod występuje zarówno w 32- jak i 64-bitowej wersji

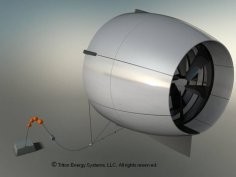

Energia z oceanu

17 października 2012, 09:23Grupa firm pracuje nad wykorzystaniem głęboko położonych prądów oceanicznych do wytwarzania energii. Obecnie przedsiębiorstwa zbierają pieniądze na ustawienie pierwszej próbnej instalacji o mocy 1 megawata.

BlackBerry rozmawia z Facebookiem?

30 października 2013, 10:54Dziennikarze The Wall Street Journal twierdzą, że w ubiegłym tygodniu doszło do spotkania przedstawicieli BlackBerry i Facebooka, a tematem rozmów było ewentualne przejęcie kanadyjskiej firmy przez amerykański koncern. Nie wiadomo, czy Facebook jest zainteresowany przejęciem BlackBerry, jednak pojawienie się informacji o spotkaniu na nowo ożywiło pogłoski, jakoby portal społecznościowy chciał stworzyć własny smartfon.

Sędzia od patentów rezygnuje

17 czerwca 2014, 08:30Sędzia Randall Rader, który przez ostatnie cztery lata był najważniejszym w USA sędzią rozpatrującym spory patentowe, złożył dymisję z powodu e-maila, który wysłał do jednego z adwokatów występujących przed jego sądem.